配置VPN解决方案就能保证疫情下在家办公时的组织安全吗?不一定。近日,根据网络安全平台提供商SAM Seamless Network统计,因部署了具有默认设置的Fortigate VPN解决方案,超20万个企业将面临着黑客攻击。

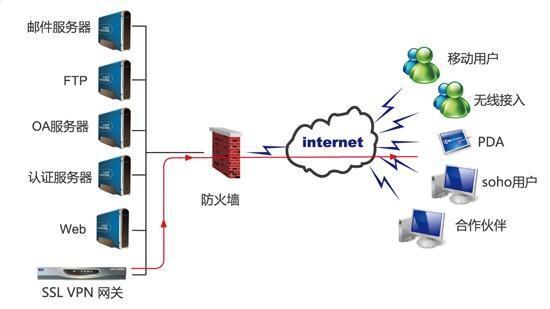

据了解,Fortigate VPN存在安全漏洞。在默认配置下,SSL VPN并未得到应有的保护,并且很容易受到中间人(MITM)攻击。

“Fortigate SSL-VPN客户端仅验证CA是由Fortigate(或另一个受信任的CA)颁发的,因此,攻击者可以轻松地将颁发给不同Fortigate路由器的证书出示,而无需发出任何标志,并且可以实现中间人—中间攻击。” 研究人员表示,主要问题在于公司使用默认的自签名SSL证书。尽管Fortinet可以使用路由器的序列号检查服务器名称是否匹配,但客户端似乎根本不验证服务器名称,从而导致了身份验证的欺诈。这个重大的安全漏洞,可能导致严重的数据泄露。

目前,Fortinet没有解决该漏洞的计划,它建议用户手动替换默认证书,并确保连接不受MITM攻击。当用户使用默认证书时,Fortinet会发出警告。“您使用的是默认的内置证书,它将无法验证服务器的域名(您的用户将看到一个警告)。建议您为您的域名购买一个证书并上传以供使用。”

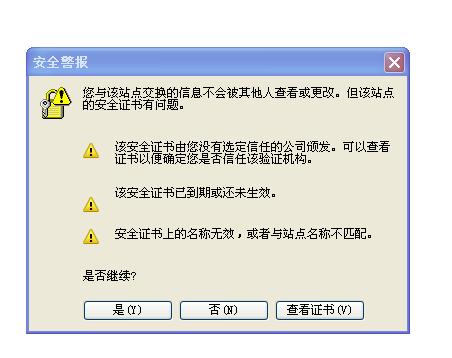

权威机构颁发的SSL证书可帮助确保网站或域的真实性,通常通过验证其有效期,数字签名,是否由它可以信任的证书颁发机构(CA)签发,以及证书与客户端连接到的服务器匹配。但也有一些不受信任的机构和个人因为不受任何第三方的监督和审核,所以随意签发自签名SSL证书,但其签发的SSL证书也不被浏览器和操作系统所信任,所以经常被不法分子用于伪造证书进行中间人攻击。

这个时候就需要网络运营者在选择SSL证书时提高警惕了。如果你的网站使用的是自签名SSL证书,那不法分子就可以通过伪造一张相同的自签名证书,用于制作假冒钓鱼网站,这使得网站用户无法分辨出真假网站,上当受骗。

第三方权威机构在签发SSL证书时,需要对申请企业的真实身份进行验证,不法分子难以伪造假冒。在部署了受信任的SSL证书网站上,用户在访问时,浏览器就会对SSL证书进行识别。当配置的域名与实际域名不符,或出现证书已过期等情况时,浏览器也会发出“此网站安全证书存在问题”的警告。

葫芦娃网络集团旗下的安全认证产品涵盖广泛,DigiCert 、Geotrust、GlobalSign、wosign等多款国际品牌的SSL证书能帮助企业网站升级到HTTPS加密,绿色地址栏,突显公司名称,增强在线信任,促成更多在线交易,建立高效、安全、可信的维权渠道。全球信任顶级根证书,支持所有浏览器和移动终端,适用于多域名、多服务器、负载均衡等不同应用场景,能满足您的各种需求,最大程度帮您解决成本负担。

【版权提示】葫芦娃集团尊重并保护版权。部分图片/素材来源于网络,如有侵权请及时告知我们处理。